أبرز 5 تطبيقات للذكر ومواقيت الصلاة بمناسبة شهر رمضان

ساعات قليلة تفصلنا عن شهر رمضان المبارك، أعاده الله علينا وعليكم بكل خير. وبهذه المناسبة اخترنا لكم مجموعة من أبرز تطبيقات الذكر ومواقيت الصلاة التي تساعدك خلال الشهر الكريم.

فيما يلي أبرز 5 تطبيقات للذكر ومواقيت الصلاة بمناسبة شهر رمضان:

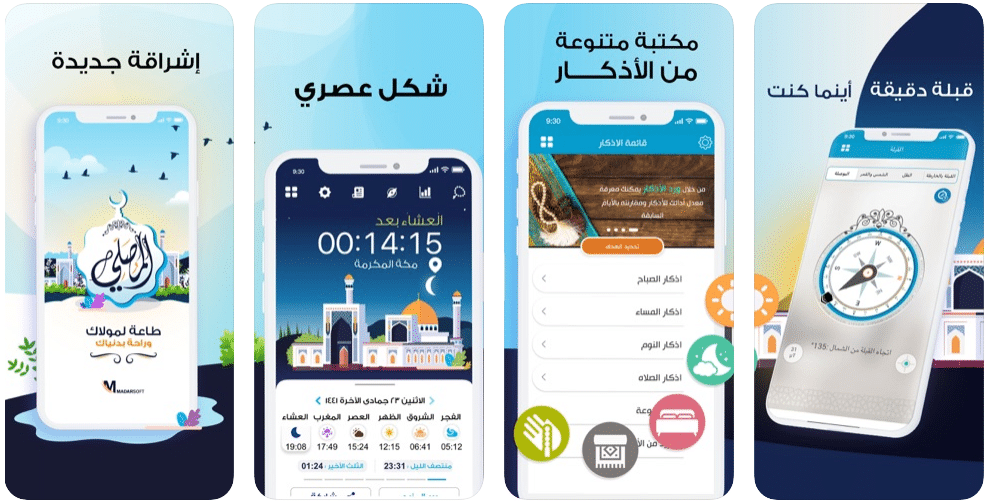

1- تطبيق المصلي:

حصل تطبيق المصلي على تحديث جديد قبل حلول شهر رمضان المبارك، حيث أُضيفت خصائص ومزايا جديدة تُيسّر على المستخدم خلال شهر رمضان أمور عبادته، ومنها:

- أوقات الصلاة: يحدد التطبيق موقعك تلقائياً، كما يتيح لك اختيار تحديد وجهتك المفضلة لسماع مواعيد الأذان تبعاً للدولة التي تحددها، ويُظهر لك الوقت المتبقي لكل صلاة قادمة للاستعداد لها.

- وِرد المحاسبة: تتيح لك شاشة (ورد المحاسبة) في التطبيق متابعة أذكار الصباح، وأذكار ما بعد الصلاة، وصلاة النوافل وقراءة ورد من القرآن وأداء الفرائض، مع إمكانية إضافة مهام أخرى قمت بإنجازها.

- إمساكية رمضان: يوفّر التطبيق إمساكية رمضان للشهر بأكمله، للتعرف على مواقيت الصلاة خلال الشهر ومتابعة الإمساكية بالتاريخ الهجري والميلادي.

- الأذان: تتميز شاشة الأذان بالكثير من المزايا، وهي: إمكانية اختيار الخلفية التي تظهر عند الأذان، كما يتيح التطبيق قائمة متعددة من أصوات المؤذنين لسماع صوت الأذان بصوت المؤذن الذي تحبه، وضبط تنبيهات الأذان والإقامة قبل وقت الصلاة.

- وِرد القرآن: تتيح لك هذه الميزة تحديد القراءات اليومية (جزء، حزب، ربع، صفحة، سورة)، وإعداد تنبيه ليذكرك بقراءة وردك اليومي.

- تحديد اتجاه القبلة من خلال 4 طرق: ينفرد تطبيق المصلي بوجود أربعة طرق تساعدك على تحديد القبلة، وذلك بهدف تمكين المستخدم من تحديد اتجاه قبلته بأي طريقة تناسبه، وهي: البوصلة، والشمس والقمر، والظل، والقبلة بالخريطة.

التطبيق متاح مجانًا لمستخدمي أجهزة أندرويد في جوجل بلاي، ومتاح لمستخدمي أجهزة آيفون وآيباد في آب ستور.

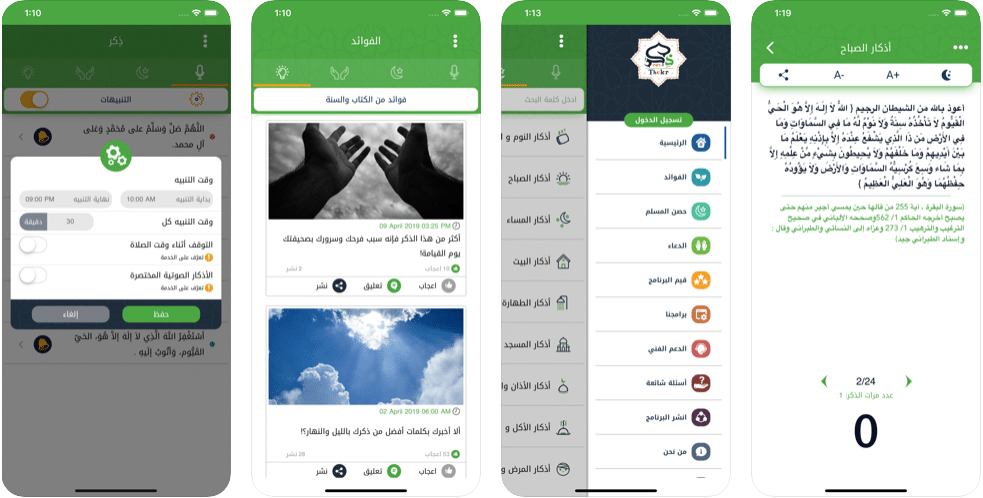

2- تطبيق ذكر:

يسهل عليك تطبيق (ذكر) الوصول إلى جميع الأذكار والأدعية المهمة في القرآن والسنة، كما يقدم الأذكار صوتيًا للاستماع إليها، ويتيح لك الحصول على الإشعارات خلال اليوم ليذكرك بها.

تضم شاشة قراءة الأذكار قائمة أفقية بسيطة تتيح لك تكبير أو تصغير الخط بكل سهولة، كما يدعم التطبيق الوضع الداكن مما يوفر لك قراءة ليلية أكثر راحة للعين.

يقدم لك التطبيق نافذة الفوائد التي تمدك بفوائد عن الذكر والذاكرين لتكون لك عظة وترغّبك في الذكر، كما يمكنك مشاركتها بسهولة عبر تطبيقات التواصل الاجتماعي مع الأصدقاء والعائلة.

التطبيق متاح مجانًا لمستخدمي أجهزة أندرويد في جوجل بلاي، ومتاح لمستخدمي أجهزة آيفون وآيباد في آب ستور.

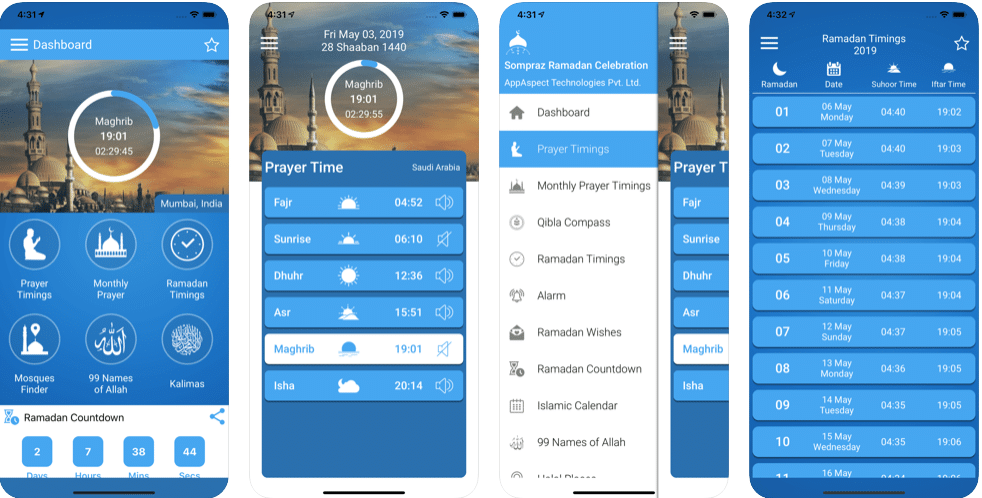

3- تطبيق Ramadan Times 2020:

يدعم تطبيق (Ramadan Times 2020) العديد من الميزات التي تساعدك في وضع جدول يومي خلال شهر رمضان لمواقيت الصلاة، وقراءة القرآن والأذكار والأدعية، بالإضافة إلى تحديد القبلة، وعداد التسبيح، وإمساكية رمضان، كما يتيح لك التطبيق حساب الزكاة بالطريقة الصحيحة.

التطبيق متاح مجانًا لمستخدمي أجهزة أندرويد في جوجل بلاي، ومتاح لمستخدمي أجهزة آيفون وآيباد في آب ستور.

4- تطبيق الأذان:

يساعدك تطبيق (الأذان) في تحقيق الانضباط والحفاظ على الصلاة في أوقاتها من خلال عرض مواقيت الصلاة وفقًا لموقعك تلقائيًا، وعرض الوقت المتبقي لكل صلاة، كما يتيح لك تحديد اتجاه القبلة بسهولة.

يتيح لك التطبيق أيضًا تتبع أداء صلاتك عن طريق تسجيلها داخل ميزة (كتاب الصلاة) بطريقة سهلة، وتتبع تقدمك والتزامك مع الرسوم البيانية التفصيلية والجداول الزمنية.

التطبيق متاح مجانًا لمستخدمي أجهزة أندرويد في جوجل بلاي، ومتاح لمستخدمي أجهزة آيفون وآيباد في آب ستور.

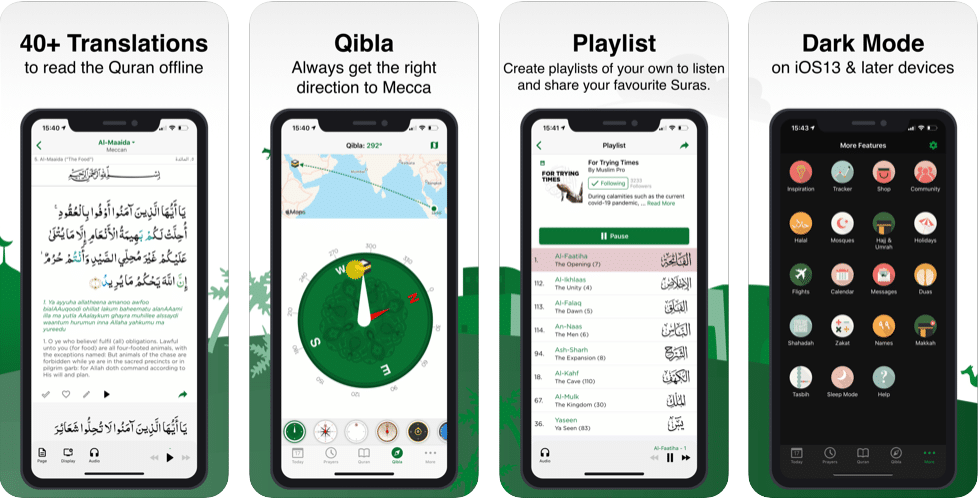

5- تطبيق مسلم برو:

يقدم لك تطبيق (مسلم برو) مواقيت صلاة دقيقة بناءً على موقعك الحالي، كما يحتوي على القرآن بالكامل بالنصوص العربية والترجمات والتلاوات الصوتية، وكذلك الأذكار والأدعية.

يتيح لك التطبيق الحصول على تنبيهات بصرية وصوتية للأذان مع الكثير من أصوات المؤذنين للاختيار من بينها، وإمساكية شهر رمضان بالكامل. كما يدعم بوصلة متحركة للقبلة وخريطة توضح لك اتجاه مكة المكرمة.

كما يضم بطاقات معايدة جميلة مثل: عيد مبارك، رمضان كريم، وما إلى ذلك، وحاسبة للزكاة، وخريطة لمطاعم الأكل الحلال والمساجد وما إلى ذلك.

التطبيق متاح مجانًا لمستخدمي أجهزة أندرويد في جوجل بلاي، ومتاح لمستخدمي أجهزة آيفون وآيباد في آب ستور.